リンクバル技術部の川畑です。「AWS re:Invent 2018」に参加するためラスベガスに来ています。

渡米するのは今回が初めてで、すべての食事はデカくて肉ばかり、という印象を持っていましたが、AWS re:Invent で提供される食事はベジタリアンの方を考慮してか、野菜が多く提供されている印象です。ライスは食べてませんが、日本にいるより野菜と果物を多く摂取している感じです。

2日目の今日は以下の Session に参加してきました。

- SEC322-R – [REPEAT] Using AWS Lambda as a Security Team

- DEV315-S – Building SRE from Scratch at Coinbase during Hypergrowth

- CON301-R1 – [REPEAT 1] Mastering Kubernetes on AWS

- DAT401 – Amazon DynamoDB Deep Dive: Advanced Design Patterns for DynamoDB

本日はこの中の、Uging AWS Lambda as a Secutiry Team のセッションの内容についてご紹介させて頂きます。

Using AWS Lambda as a Security Team

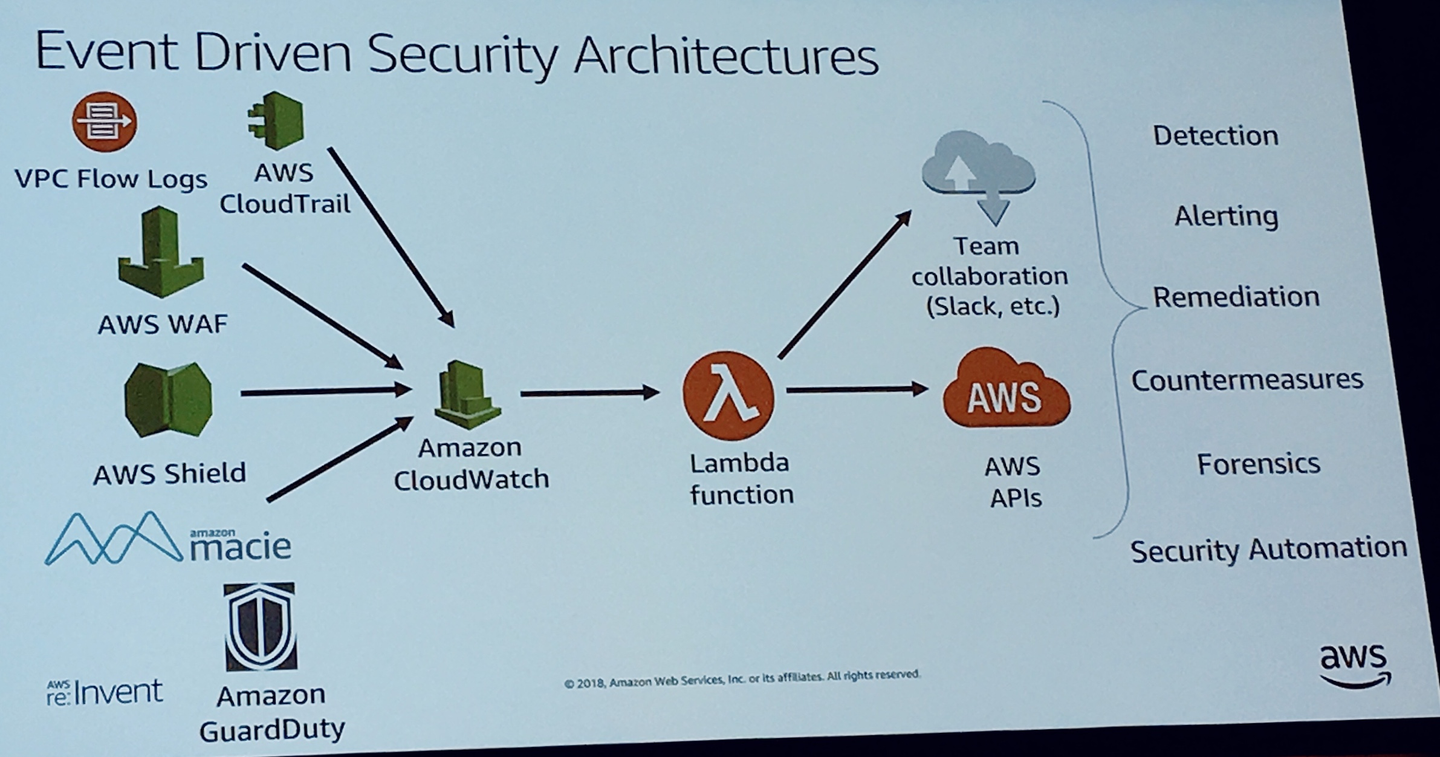

CloudWatchとLambdaを使ってイベントドリブンでセキュリティを自動化しようといった内容となります。CloudWatchには大きく分けて3つのイベントを検知する機能があります。

- CloudWatch logsでのログ出力した場合

- CloudWatch AlarmsでのMetricsで指定したしきい値を超えた場合

- CloudWatch Eventsでイベントが発生した場合

AWSの各サービスのイベントが発生した時に、これらの機能とつなげて、Lambdaに連携することでイベントドリブンが可能となります。

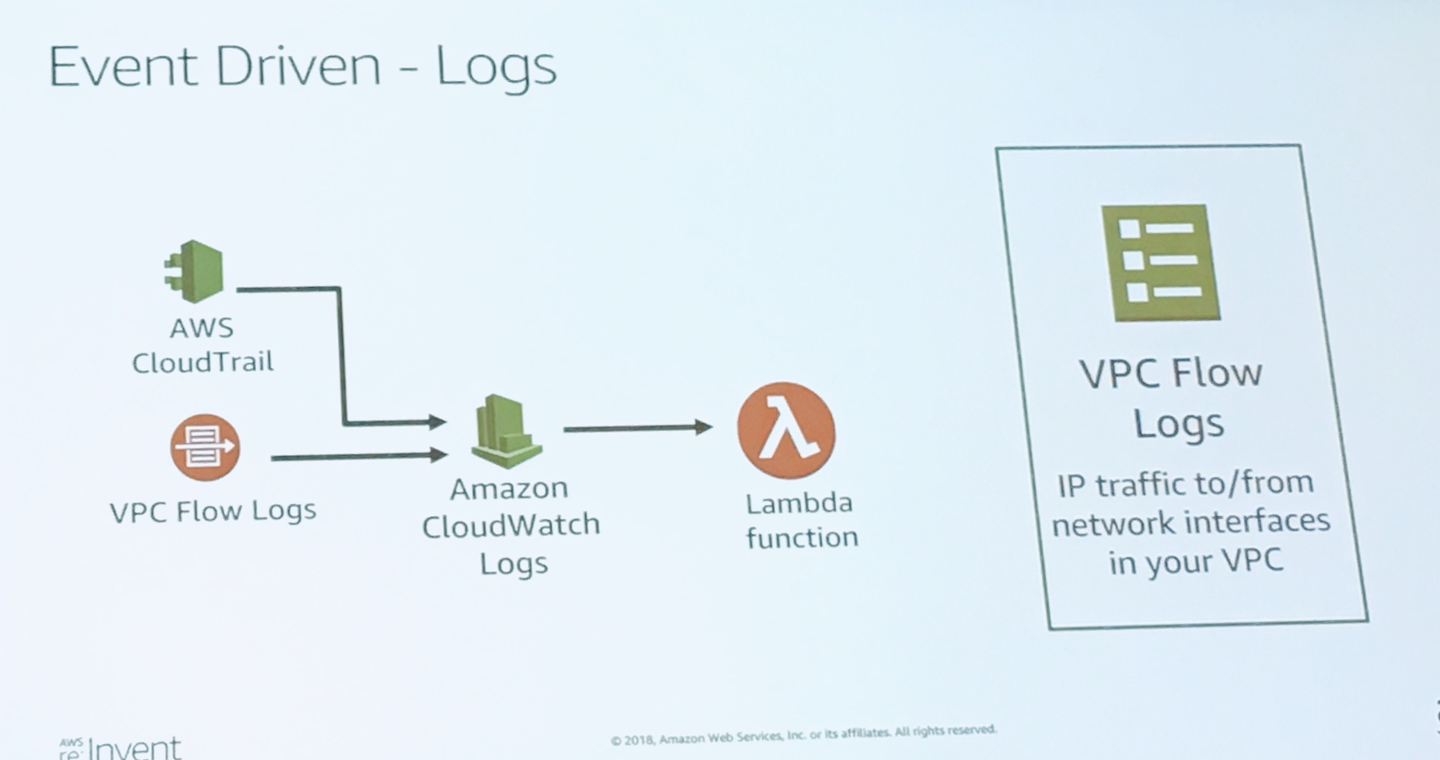

CloudWatch logs

- AWS CloudTrailでAWSユーザーの行動履歴とAPI使用状況

- VPC Flow Logs でIPトラフィック

- これらを CloudWatch Logs とつなげて、Lambdaに連携

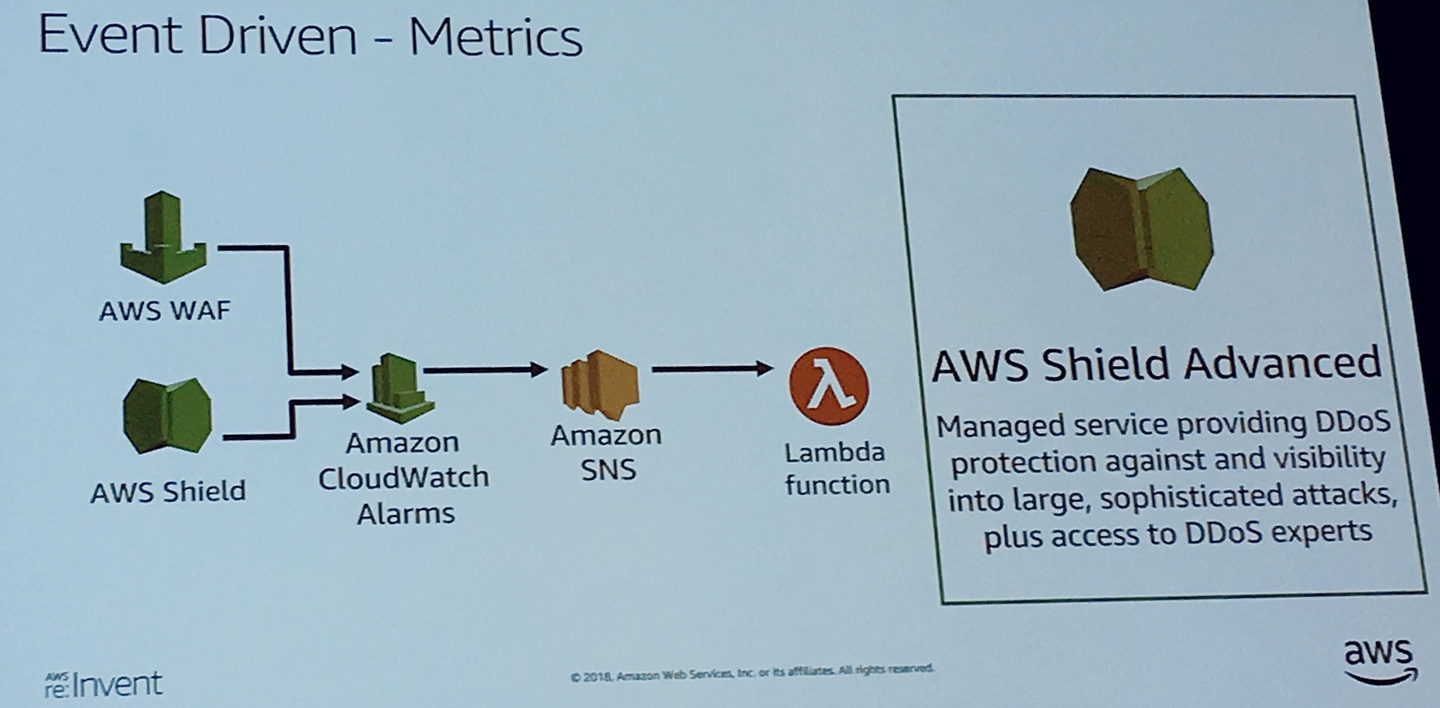

CloudWatch Alarms

- AWS WAF で悪意のあるアクセスを検知

- AWS Sheild DDoS攻撃を検知

- これらを CloudWatch Alarms とつなげて、SNS経由でLambdaに連携

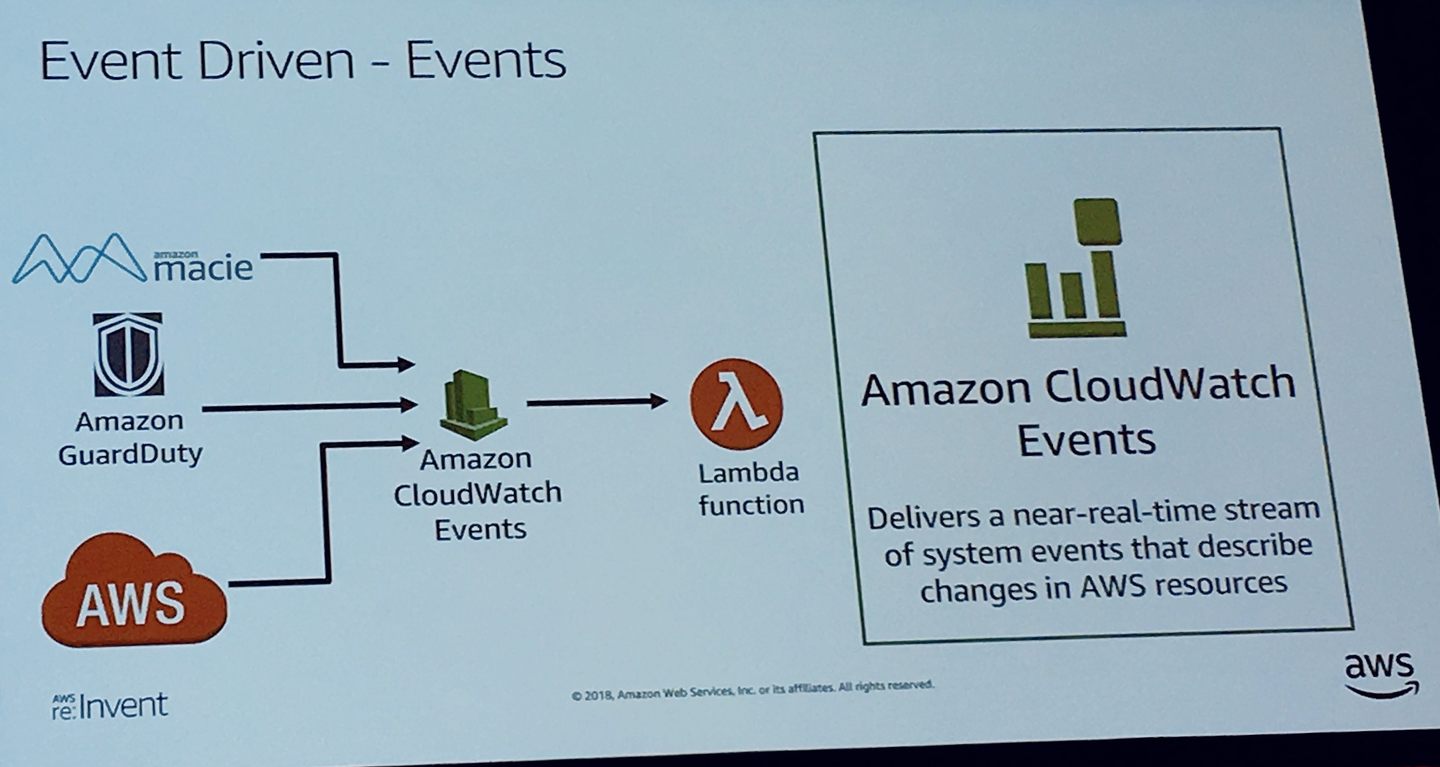

CloudWatch Evnets

- Amazon Macie で機密情報への不正アクセスを検出

- Amazon GuardDuty でAWSアカウントに対しての悪意がある振る舞いを検出

- その他AWSサービスのイベントを検出

- これらを CloudWatch Events とつなげて、SNS経由でLambdaに連携

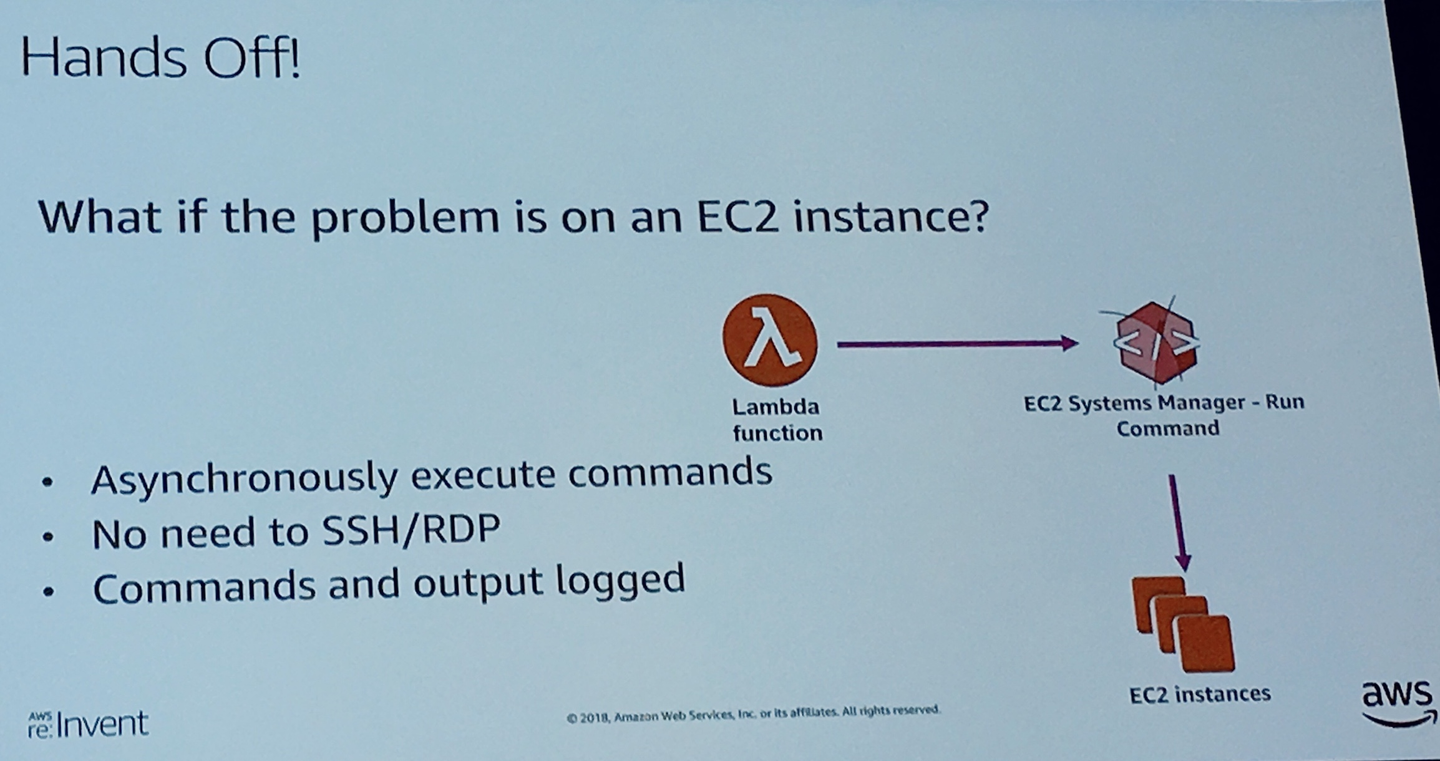

LambdaからEC2内のOSに対してコマンド発行する必要がある場合

- Lambda から AWS System Manger経由でEC2インスタンスにSSH接続して発行することが可能

最終的な構成

- 以上の構成を組み合わせて、イベントドリブンで防御・警告などのセキュリティ対策が可能

イベントドリブンでセキュリティ対策!ぜひ目指して行きたいです!

おまけ

本日は「4K & 8Kラン」に参加してきました。徒歩15分ぐらいのミラージュというホテルに朝6時に集合なので、朝5時に起床しました。多分700〜800人ぐらい参加したのではないかと思われます。

みなさん朝からテンションが高かったです

スタートの様子、まだ朝日が登りきっていないです

折返し地点を写真で撮ろうとしたら、ポーズを決めてくれました(笑)

/assets/images/17224/original/2ab45f20-b2a6-401a-8652-7d5bc5b4e0b7.jpeg?1424233603)

/assets/images/1928617/original/2ab45f20-b2a6-401a-8652-7d5bc5b4e0b7.jpeg?1512109376)